Os ataques foram feitos utilizando uma técnica denominada DDoS (Distributed Denial of Service, em inglês), onde o número de requisições excessivas a uma página acaba por derrubar o servidor no qual ela está hospedada. Estima-se que os prejuízos globais causados pelas horas em que os sites ficaram fora do ar naquele ano de 2000 chegaram a 1.2 bilhões de dólares. Durante a entrevista, Michael explicou quais os caminhos que o levaram a se tornar um hacker, como pais devem tratar um filho que demonstra interesse em aprender códigos de computador e o estado atual da segurança online, em um mundo que caminha para se popular ainda mais com dispositivos conectados, dentre outros tópicos. Confira a seguir:

Você pode nos dizer um pouco sobre a sua história, MafiaBoy?

Claro! Eu cresci em Montreal, Quebec. Minha mãe é de Torino e meu pai é de Nápoles. Coloquei as mãos em um computador pela primeira vez aos seis anos de idade. Eu adorei e me senti atraído desde o começo. Quando a internet se tornou acessível para mim eu realmente me tornei envolvido com tecnologia, gastando horas por dia no computador. Eu gosto de quebra-cabeças, sou curioso por natureza. Acredito que foi inevitável para mim entrar na área de hacking pois eu amo o desafio que a área oferecia e oferece até hoje. Eu me tornei parte de uma comunidade que acabou se tornando uma família em que todos os membros possuíam os mesmos objetivos e intenções. Isso foi uma das melhores coisas. Eu me fascinei pela forma com que a tecnologia funciona, especialmente por abaixo da superfície que todos veem, sabe? Entender como exploits são escritos, como buffer overflows funcionam, como heap overflows funcionam, isso tudo é fascinante para mim.

Foi fácil para você aprender tudo isso?

A partir do momento que eu instalei vários sistemas operacionais diferentes, eu acredito que isso meu deu um melhor entendimento sobre o que eu estava fazendo e, a partir dali, eu comecei a aprender a programar. Primeiro em C, Delphi, Pascal, linguagens de programação mais simples. Na verdade, a parte mais difícil de entrar na área de hacking foi a comunidade. Nós não tínhamos os recursos que temos hoje naquela época.

Como a facilidade de se conectar uns com os outros, certo?

Sim, pois a comunidade é altamente desconfiada, todos pensam que você é um agente do FBI ou algo assim. Então, entrar nesse tipo de indústria é muito difícil. Você tem que provar seu trabalho e valor. Naquela altura, esse foi o ponto mais difícil em se tornar um hacker. Uma vez que você já está dentro da comunidade e está aprendendo a programar, pondo a mão nos exploits e tudo mais, é como se tudo virasse uma segunda natureza.

O que te fez pensar em fazer aquele grande ataque nos EUA (no ano 2000, sites como Yahoo, Dell e CNN foram derrubados pelo então hacker de 15 anos com um ataque de DDoS)?

Esta é uma boa pergunta. Eu era parte da TNT force, que era um grupo russo de hackers de elite. A IRC (internet relay chat) era toda baseada em canais, e quem quer que tivesse controle sobre certos canais teria o controle de tudo. Nesse sentido, ataques de DDoS eram altamente eficazes, pois ao tomar o controle de alguns desse canais, você podia derrubar todos operadores. Agora, eu queria uma coisa em uma escala muito maior. Quando você está hackeando contra um outro grupo hacker, é como se fosse uma corrida armamentista. É como se dois países estivessem se preparando para entrar em guerra um com o outro e começassem uma competição para ver quem consegue desenvolver a melhor e mais eficaz técnica de ataque. Um lado desenvolve um míssil que abate um míssil adversário, e aí o adversário cria um míssil que se divide em cinco mísseis menores, e por aí vai. Então, tomando por base o conceito de DDoS e o expandindo, nós conseguimos fazer um ataque em um escala muito maior. No primeiro ataque, que foi contra o Yahoo! (o maior buscador da época, superando o então iniciante Google), eu não estava 100% certo se iria funcionar, pois a verdade é que o Yahoo! era uma rede imensa e eu não estava seguro de que seria capaz de “derrubar um gigante”. Mas, depois, a motivação mudou. A princípio, a questão era: “é possível fazer isso?“, e depois passou a ser: “quem é o cara com poder para derrubar o Yahoo!?“. Era isso o que passou a ser debatido nos chats de IRC. Nesse ponto, a motivação passou a ser em dizer: “Ei, sou eu, eu sou responsável por isso“. Eu literalmente entrei em um dos chats e disse: “Eu vou mostrar a vocês que eu sou capaz de fazer isso. Listem para mim quem vocês consideram as redes mais poderosas no mundo que eu vou derrubá-las“. Várias sugestões foram enviadas, uma delas foi a rede CNN. Então eu disse: “Ok, CNN? Entrem na CNN em 30 segundos“, e aí a CNN estava fora do ar, incluindo outros 1.500 sites que eram hospedados em servidores da empresa. A motivação era assustar e fazer todos os outros hackers no IRC se submeterem de alguma forma.

E qual é o risco de ser reconhecido como um hacker expert e ao mesmo tempo fazer alguma declaração que poderia ser usada contra você em uma eventual condenação?

Obviamente isto é difícil, especialmente porque eu passei vários anos apenas reconstruindo minha credibilidade. Ao ser reconhecido como um hacker você fica estigmatizado. Ao te dar acesso a uma rede, as pessoas pensam: “Meu Deus, O que ele vai fazer?“. O ponto positivo foi que eu era muito jovem naquela época (15 anos), então eu tive muito tempo para poder recuperar minha credibilidade. Dar palestras e mostrar à opinião pública que eu tenho realmente paixão por gerar alarmes e ajudar com questões de segurança me ajudou muito a seguir em frente. Quando eu abri a minha empresa de consultoria e testes de segurança, isso ajudou a reforçar o que eu estava tentando fazer. No final das contas as coisas deram certo. Mas foi um grande desafio dos meus quinze anos até aqui para fazer tudo voltar ao lugar.

Você tinha algum receio em relação a sua segurança pessoal ou em ser pego?

Absolutamente! Eu sempre fui uma pessoa naturalmente calma, é preciso muita coisa pra me tirar do sério. Mas quando eu percebi a gravidade da situação, não sei se medo pela vida em si, mas você sabe, você assiste aos filmes de agentes, aquelas salas com uma cadeira em uma sala escura e tudo mais (risadas…), então eu não sabia muito bem o que esperar. Mas eu percebi isso um pouco tarde, eu tinha 15 anos e havia tanta coisa que poderia ser feita em termos de scare tactics. Você assistiu ao filme Matrix? Sim. Sabe quando ele (Senhor Anderson, personagem do filme) é pego e interrogado? Esse era o tipo de cenário que vinha a cabeça, ser levado para uma sala enorme e ser questionado de alguma forma.

A RCMP (Royal Canadian Mounted Police) não tinha jurisdição para te pegar?

Eles tinham, mas trabalharam em conjunto com FBI também. Eles estavam juntos, o FBI e a RCMP, pois eles (FBI) não poderiam me prender sem a RCMP.

O que seus pais acharam de tudo isso?

Veja, felizmente eu não tive intenção de machucar ninguém e não foi intencional no sentido de que eu gostaria de causar um grande dano. Mas de forma geral, eles ficaram desapontados por eu ter ido naquela direção. Ao mesmo tempo, ficaram orgulhosos por eu ter a capacidade para fazer uma coisa daquele tamanho. Então eles apenas queriam que eu canalizasse minha energia e focasse no caminho certo.

O que você recomenda no caso de pais que descobrem que seu filho tem capacidades de programação avançadas e pode ser um hacker? Você daria apoio?

Meus pais eram de uma outra geração, eles não tinha realmente ideia de como a tecnologia funciona. O mais longe que meu pai foi nesse sentido foi aprender a usar o aparelho de fax. Hoje em dia os pais têm uma grande vantagem que é poder ensinar aos filhos a ética por trás da utilização da internet e da programação de forma geral. Eu não tive isso. Mas se seu filho é curioso com programação e sobre o que ele é capaz de fazer com isso, eu acho que ele deve ser encorajado. Ao mesmo tempo, você deve certificar-se de ensinar a ética e a noção do que é certo e errado com relação a tecnologia. Meus pais me ensinaram, por exemplo, a olhar pros dois lados da rua antes de atravessar, mas não tinham preocupação em relação ao computador. Eles não diziam: “Você não deve hackear ou fazer isso e aquilo com o computador“, pois eles nem sabiam que isso era uma possibilidade. Então, eu acho que definitivamente é uma coisa a ser encorajada (habilidades de programação e hacking), desde que os pais coloquem limites e introduzam a parte ética e parâmetros de responsabilidade.

O WannaCry e WannaCrypt te surpreenderam?

De forma alguma, eu até mencionei sobre eles em Londres, antes que o caso viesse a tona.

O que você disse sobre isso em Londres?

Eu não disse: “O WannaCry vai fazer isso e isso“, mas quando fui perguntado sobre qual seria o próximo grande ataque, eu disse que um ransomware seria lançado. E para ser honesto, eu te digo mais, um ransomware maior ainda está por vir, pois os últimos foram mal executados [quando finalizamos a matéria, acabavam de chegar notícias sobre um novo ataque na Ucrânia, o Petya, que está se espalhando pelo mundo].

Os últimos Ransomwares foram mal executados?!

Sim, 100%. Havia um “kill switch” (trava de segurança, em tradução livre, que significa que há uma forma de revertê-lo), tudo que você precisava fazer era registrar um domínio para matá-los. E se acontecer um ransomware massivo que não possua kill switch? Não haveria nem a possibilidade de descriptografar os arquivos. Nos ransomwares que foram usados, era pedido dinheiro em troca da descriptografia dos arquivos. Eles viram uma brecha quando o exploit para SMB (server message block) foi descoberto e se aproveitaram disso. Mas nós vamos ver um ransomwares muito mais sofisticado, sem dúvidas.

E o sobre os ransomwares para bitcoin? Eles são totalmente não rastreáveis? Ou há alguma coisa que se possa usar para rastreá-los?

Eu não diria que é totalmente não rastreável, mas realmente é imensamente difícil. Há certos sites que estão tentando criar uma espécie de roadmap sobre as transações, para onde elas vão e tudo mais. Mas em última instância, apenas vai(o bitcoin) de uma carteira para outra e você nunca sabe a localização exata dessa carteira. Você pode ver a transferência de fundos sendo feita, mas onde ela termina e quem está sacando o dinheiro é difícil de saber. Talvez você precisaria de trabalhar em conjunto com os sites de transferência e troca. Mas ainda assim o “cara” pode estar trabalhando com uma bitcoin local, então haveria outros fatores que você tem que levar em conta. Há uma maneira, mas ela é muito longa e complicada.

Você é um hacker ético, certo?

Sim.

Você acredita que há hackers com ética em número suficiente no mundo? Deveria haver mais? Como fazer para mudar isso?

Nesse momento, a comunidade de White Hat Hackers (hackers que ajudam a melhorar sistemas de segurança e corrigir falhas) está em número muito inferior à comunidade Black Hat (hackers com intenções ilegais ou criminosas). Não há profissionais de TI e hackers com ética em número suficiente. Nesse momento, a indústria hacker é tão grande que é simplesmente muito bom para ignorar, é uma indústria de um trilhão de dólares por ano, e quando você computa a quantidade de dinheiro que é feito, por que você mudaria? A menos que eles sejam pegos e entendam que o que estavam fazendo era errado e acabam se decidindo mudar de lado. Mas, atualmente, os números são esmagadores. É muito difícil ser um profissional de segurança da informação pois você tem que estar sempre um passo à frente. Eu tenho que entrar nessas comunidades (de blackhat hackers) para saber quais zero-day exploits (exploits que acabaram de ser criados e ainda não foram contra-atacados) estão por serem lançados antes mesmo que eles venham. E isso é um grande desafio.

É como se você colocasse a sua reputação a prova todo o tempo…

Sim, e eu tenho uma grande vantagem nesse sentido dentro da comunidade hacker, pois eu nunca delatei ninguém. Eu recebi várias ofertas de acordos para voltar para os chats de IRC, de forma infiltrada, e descobrir e delatar outros hackers, mas eu disse: “Não, podem me processar, vamos a julgamento e eu vou aceitar o veredicto“. Isso me proporcionou muito respeito dentro da comunidade, pois muitas pessoas simplesmente escolhem o caminho mais fácil de se livrar do processo legal. Graças a isso eu tenho mais acesso a muito mais coisas dentro da comunidade hacker do que a maioria dos profissionais da minha área conseguem.

Uma curiosidade, você conhece alguém da comunidade Anonymous? Por exemplo, um líder, você conhece alguém assim?

Eu nunca me envolvi de fato com o hacktivismo, eu posso te dizer que 95% dos membros do anonymous não são exatamente hackers. Talvez eles tenham um desktop para para fazer uma ou outra atividade de hacking. Mas os top 5% são muito mais “elite” do que os outros 95%. A ideologia deles (os top 5%) é ter força em números, e isso provou ser bastante eficaz. Além disso, eles têm uma espécie de “culto”, de grupo de seguidores. Por exemplo, a TNT force (grupo de hackers de elite russos) era composta de 12 membros, mas esses 12 eram superiores a 10 mil, 100 mil de outras pessoas que eram mais como simpatizantes e fanboys. Nós vamos ver cada vez mais desses grupos de hacktivismo como Anonymous e Lizard no mundo. Mas eu não conheço pessoalmente algum líder do anonymous pois eu nunca me preocupei em ir tão a fundo e descobrir isso.

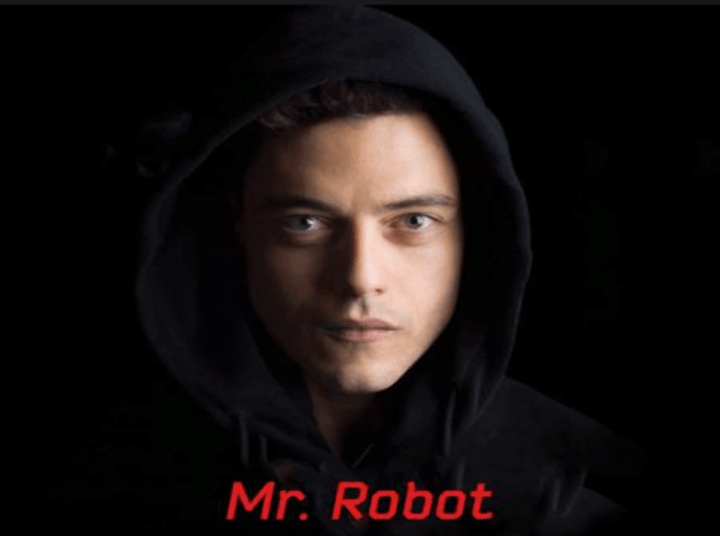

Você assistiu á série “Mr. Robot”? Quão fiel é a série à realidade?

É muito preciso e fiel. Ele (Elliot, hacker e personagem principal da série) está usando Kali Linux para realizar a maioria dos ataques. Eu respondo muito a essa pergunta e eu sempre digo que estou impressionado com como eles conseguiram captar de forma tão realista. O que é feito na série é altamente provável. Os correspondentes são as pessoas com quem ele consulta sobre como hackear. É impressionante. Eu tive um contato com a série e eu desejo que ela se desvie um pouco do caminho de explorar o abuso de drogas e a vida conturbada de Elliot, apesar de que essa é forma de introduzir o elemento dramático na série e tudo mais.

É uma forma de explorar os aspectos emocionais, certo?

Sim, o personagem precisa de conflitos. Mas voltando a sua pergunta, de fato a série é bastante precisa nos aspectos técnicos.

Fale um pouco sobre a segurança de impressoras e o seu papel em promover esse nicho da segurança da informação?

É bastante alarmante e preocupante. Se você olhar para a quantidade de impressoras que existe nas empresas e no mundo, é realmente impressionante que ninguém esteja dando ênfase na segurança de impressoras.

Você conhece alguma coisa do mundo hacker nesse aspecto?

Sim! certamente. Na verdade há brincadeiras do tipo “splashing the printer for fun” e como levar a impressora a fazer um volta de 360º e literalmente quebrar. Então, eles [hackers] estão cientes desse nicho. É um grande motivo de preocupação por agora, pois invasões não são limitadas à brincadeiras. Quando eu converso com as pessoas e tento mostrar que a segurança de impressoras é importante e que representa uma ameaça real, eu falo com elas: “Veja, eu digo por experiência pessoal, a impressora pode ser invadida dessa e dessa forma, há um sistema operacional embarcado e muitas coisas mais“. As pessoas acham que a impressora é apenas um periférico de saída, mas não é mais apenas isso. E eu tenho tentado mostrar que isso é importante.

E não apenas impressoras mas com a IoT como assunto do momento, se por exemplo for colocado internet em equipamentos como torradeiras e coisas assim, é um pouco assustador pensar em mundo em que tudo é hackeável, certo?

Sim, vamos falar sobre a Internet das Coisas. Por exemplo, plantas de tratamento de água, elas utilizam flúor em seu processo. Em uma dose excessiva o flúor é perigoso para humanos, mas ninguém pensa que alguém iria hackear o as estações de armazenamento de água de uma cidade e acionar as bombas para jogar uma quantidades excessivas de flúor nos encanamentos e envenenar pessoas, não é mesmo? Por outro lado, se você olhar para a indústria médica e o que está acontecendo agora, com os equipamentos que estão sendo introduzidos para controlar remotamente a dosagem de medicação de pacientes, esses equipamentos já foram hackeados. Você gostaria de usar um equipamento desse, que pode ser hackeado e remotamente receber uma dosagem fatal? É uma grande causa de preocupação. Cada vez mais tudo está sendo digitalizado e até mesmo marcapassos podem ser acessados remotamente. Não há muitas pessoas pensando nisso mas é a realidade que estamos vivendo. E se um ransomware atacar o seu marcapasso? O que você faria? “Pague 50 mil ou você morre“. É um mundo assustador o que estamos vivendo. Mostrar para as pessoas o cenário real que estamos vivendo e a importância disso é a única maneira de mudar.

Considerações finais

O ataque de Michael é visto hoje como um dos momentos-chave da segurança de sistemas interconectados. O fato de que os maiores websites daquela época poderiam ser desligados por um adolescente de 15 anos de idade criou pânico geral em 2000. Naquele momento, a internet já havia se tornado parte integral da economia global. Com o ataque, consumidores perderam a confiança em negócios online e a economia americana sofreu um revés como resultado. Segundo Craig Guent, agente da CIA que participou das investigações à época, MafiaBoy merece créditos pelos significativos avanços em segurança que tiveram início após este caso. Sem ele, talvez o mundo levasse mais tempo para acordar. Se você chegou até aqui, tenho certeza que gosta desse assunto. Então deixo aqui um convite para um Workshop Online Gratuito sobre Técnicas de Invasão, que será realizado pelo Growth Hacker brasileiro, Bruno Fraga, que ensina pessoas sobre segurança da informação e proteção de dados, projeto que na sua última edição alcançou mais de 1 milhão de pessoas na internet. Dentro do Workshop, Bruno vai mostrar, em cenários reais, criminosos (Cibercriminosos) se aproveitam de vulnerabilidades em redes, aplicações WEB e infraestruturas físicas para ganhar acesso a informações sigilosas. E Claro, ensinar como se preveni de tais ataques. Realize sua inscrição no Workshop Online Gratuito neste link. O autor realizou a entrevista à convite da HP Inc.